Autor: Turcios, José

Estos son sistemas embebidos

complejos si hablamos de integrar hardware y software a nivel industrial ya que

son el engranaje principal en la automatización de procesos. Esto conlleva a

que se encuentran en entornos donde un circuito común se dañaría casi al

instante, por lo tanto; son diseñados pensando en las posibles fallas que se

pueden presentar ya sean cortos, apagones, sobretensiones; pero, más allá de la

seguridad de hardware existe el entorno software y en este es importante

conocer donde se encuentran las vulnerabilidades de nuestros sistemas de

control industrial(ICS) y hasta que punto pueden ser explotadas dichas

vulnerabilidades comprometiendo la integridad del sistema y poniendo en riesgo el

personal. Se tiene la creencia que los PLC al ser sistemas que no están conectados

a una red externa son totalmente seguros, ataques por software’s maliciosos en

la última década a industrias que utilizan PLC´s en sus líneas de producción han puesto en tela

de duda la seguridad que tienen estos dispositivos, por lo que aquí estaremos

tocando diferentes tópicos en cuanto las protecciones de hardware se trata,

casos notorios donde se vio comprometida la integridad de estos dispositivos y posibles

maneras de minimizar estas vulnerabilidades.

CIRCUITOS DE SEGURIDAD

Estos sistemas embebidos cuentan con muchos

circuitos de emergencia que pueden detener parcial o totalmente la operación del

proceso con el fin de no comprometer la integridad del PLC. Estos circuitos de

seguridad usualmente de tipo electromecánicos deben ser enrutados afuera del

controlador para que el operador pueda acceder de forma fácil y rápida en casos

de necesitarse apagar el sistema por desperfecto o fallo de los controladores. Los

sistemas de seguridad de los PLC constan de interruptores de cuerda e

interruptores de circuito abierto que evitan que el controlador maneje de forma

directa el encendido de motores, solenoides y otros dispositivos. Estos circuitos

de seguridad no están conectados directamente al PLC, estos suelen ir

conectados a un circuito de control maestro (MCR) compuestos por relés

que permiten desconectar la fuente de poder de los módulos I/O.

FUNCIONAMIENTO

Para desconectar la alimentación del

circuito basta con accionar cualquiera de los interruptores de parada de emergencia

que podemos observar en la imagen

1. Al hacer esto estamos des

energizando la bobina presente en los relés de control y a la vez dejando sin alimentación

a los dispositivos que se encuentren en las entradas y salidas de los módulos I/O;

Por otra parte, el CPU se mantiene en funcionamiento ya que cuenta con alimentación

externa permitiendo llevar un registro y al reiniciar el sistema pueda volver a

funcionar sin atrasos. Dentro de este circuito observamos algunos capacitores, cuya

función es evitar que al desconectar la fuente de poder de forma total del

controlador programable se dé una condición de avalancha. Según (Bryan

& Bryan 1997) esta condición se da “Cuando la desconexión de la alimentación apaga el triacs

de salida, haciendo que la energía almacenada en las cargas inductivas busque el

camino más cercano a tierra, que a menudo es a través de los mismos triacs” (pag 937). Los valores de estos

capacitores oscilan entre valores de 0.47µF para 120VAC y 0.22 µF para 220VAC.

¿PUEDE UN VIRUS INFORMATICO

AFECTAR UN PLC?

Como anteriormente mencione a

pesar de que estos sistemas no están conectados a una red externa necesitan de

un sistema operativo que permite una interfaz para la interacción humano-maquina

ya sea para su monitoreo o declaración de instrucciones, estas instrucciones

pueden ser preprogramadas o manualmente declaradas por el operador. Lo cual

puede significar una ventana para un virus malicioso el cual puede instalarse

por un medido infectado y permanecer oculto recolectando información y

aprendiendo del sistema para luego atacar. Este planteamiento paso al plano real

en enero del 2010 dentro de una planta nuclear en Irán. Donde un gusano informático

conocido como “Stuxnet” logro tomar posesión de 1000 centrifugadoras

encargadas de separar el uranio enriquecido de otros tipos de uranio y luego autodestruirse.

Este gusano informático tenía como objetivo principal los PLC encargados de

controlar la velocidad especifica de las centrifugadoras, tal fue la magnitud

de este virus que fue capaz de anular los interruptores de apagado de emergencia

mencionados anteriormente. Gran parte de las vulnerabilidades que se presentan

en los sistemas de control industrial se hallan en los protocolos de comunicación

y sus implementaciones. Algunas instituciones como el “Group for advanced

information technology”(GAIT) y Cisco en esfuerzos por hallar estos

defectos en los protocolos de comunicación tomaron para investigar las

vulnerabilidades que se pueden presentar en los protocolos SCADA, MODBUS y MODBUS/TCP.

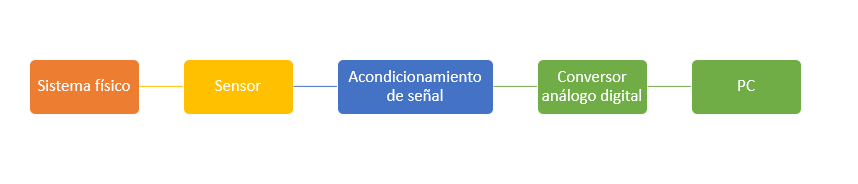

COMUNICACIÓN EN LOS PLC

Los circuitos integrados (ICs)

utilizan un conjunto de protocolos de comunicación para establecer conexión con

dispositivos externos como sensores, actuadores ya sea para su programación o comunicación

con el PLC en sí. Estos protocolos son: MODBUS; Ethernet/IP, DNP 317 y ISO-TSAP

; estos son eficientes en cuanto al manejo de información y comunicación entre periféricos

pero no fueron diseñados para brindar

seguridad ya que carecen de confidencialidad, autenticación de datos o la integridad de datos durante la ejecución de

la operación.

POSIBLES SOLUCIONES PARA LA

PROBLEMÁTICA

Durante la creación de los

sistemas de control industrial no surgió la idea de que estos sistemas pudiesen

ser corruptos por un software malicioso y por ello hoy en día surgen algunas medidas

para hacer estos sistemas más seguros como:

·

MODIFICACION DE PROTOCOLOS

Las deficiencias en protocolos de comunicación utilizados

por los PLC y las máquinas de procesamiento de redes como DNP3, Modbus han permitido

que se busquen maneras de lograr la integridad de datos; esto se logró transmitiendo un fragmento de código de

seguridad (SHA2). junto con una copia de la unidad de datos, esto permite que el

procesamiento de redes asimile la unidad de datos siempre y cuando esta

concuerde con la del código de seguridad.

·

DETECCION DE INTRUSOS

Es un conjunto de herramientas que le permiten al administrador

de red monitorear el tráfico de red y de esta forma detectar anomalías o

accesos sin autorizació.

·

CREAR ZONAS DESMILITARIZADAS(DMZ)

Estas zonas es una subred dentro de la red principal que

separa la parte no confiable de la red de la red principal. Este método permite

al administrador de red desplegar una capa de seguridad adicional dejando al

intruso en la subred.

Dentro de lo mencionado es

importante que uno al ser operador mantener cierta precaución con los

dispositivos externos que son utilizados ya sea en el mantenimiento u operación

de los PLC ya que como se menciono en el

caso de la central de Irán un dispositivo infectado puede representar un riesgo

de grandes magnitudes y poner en peligro la estabilidad de la industria en la

cual se labora.es importante recalcar que estos dispositivos resultan ser

solidos en la parte hardware frente a eventualidades eléctricas, pero hay mucho

campo por estudiar en la parte software.

REFERENCIAS BIBLIOGRAFICAS

Bryan, L. A., & Bryan, E. A.

(1997). Programmable Controllers: Theory and Implementation (2nd ed.).

Industrial Text Co.

BBC News Mundo. (2015, October

11). El virus que tomó control de mil máquinas y les ordenó autodestruirse.

https://www.bbc.com/mundo/noticias/2015/10/151007_iwonder_finde_tecnologia_virus_stuxnet

Ghaleb, A., Zhioua, S., &

Almulhem, A. (2018). On PLC network security. International Journal of

Critical Infrastructure Protection, 22, 62–69.

https://doi.org/10.1016/j.ijcip.2018.05.004